Une

attaque par ransomware contre le fournisseur suisse de logiciels hospitaliers Cistec a été révélée publiquement à la fin du mois de février. Spécialisée dans le développement du système d’information clinique Kisim, l’entreprise compte parmi ses

clients plusieurs hôpitaux majeurs de Suisse alémanique, dont les hôpitaux soleurois SoH, le Centre hospitalier de Bienne, ainsi que KSA, KSB, KSW et USZ. D’après les explications fournies par Cistec au portail spécialisé «Inside IT», les pirates ont exploité une faille dans un composant du réseau pour s’introduire dans le système interne de l’entreprise. Cette intrusion leur a permis de compromettre plusieurs services internes liés à l’Active Directory.

Interrogée sur une éventuelle demande de rançon, l’entreprise s’est refusée à tout commentaire.

À ce stade, Cistec affirme que l’attaque n’a pas causé de dommages aux clients. L’entreprise précise que les systèmes des hôpitaux ont été testés de manière approfondie par des spécialistes de GovCert, Infoguard et par les établissements eux-mêmes. «Aucun de ces tests n'a révélé de compromission des systèmes des clients», assure-t-elle.

Toutefois, la situation aurait pu tourner au désastre. Plusieurs sources indépendantes citées par «Inside IT» soulignent la gravité de la menace. Selon l’une d’elles, on est passé «à deux doigts d’une catastrophe nationale», tandis qu’une autre évoque une «potentielle catastrophe majeure».

Attaques en direction des clients

Après avoir détecté l’attaque, Cistec a pris la décision d’arrêter ses systèmes pour éviter toute propagation. L’entreprise se veut rassurante: elle ne stocke pas de données de patients et peut donc exclure que des informations sensible aient été cryptées ou volées.

Cependant, cette déclaration ne dissipe pas toutes les inquiétudes des hôpitaux. Plusieurs établissements ont en effet observé des tentatives d’attaques ciblant directement leurs systèmes après l’intrusion de Cistec. Les pirates auraient lancé des scans automatisés et des tentatives de connexion vers les infrastructures hospitalières. On ignore encore si ces tentatives ont été couronnées de succès.

Un expert souligne néanmoins que les hôpitaux ont échappé de peu à une paralysie totale: avec un peu plus d’efforts, les attaquants auraient pu provoquer un blocage massif des établissements de santé.

Maintenance par VPN

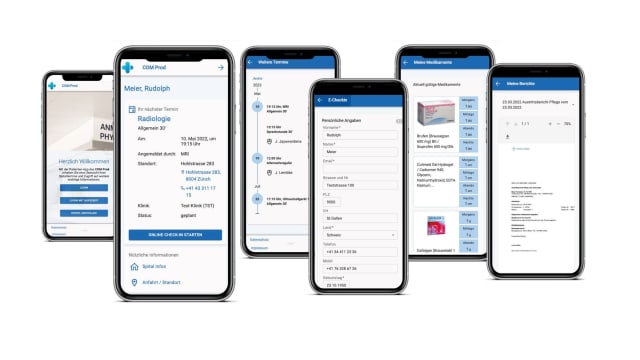

La configuration du système d’exploitation de Kisim constitue un facteur de vulnérabilité. Bien que le logiciel soit hébergé dans les centres de calcul des clients, son entretien et ses mises à jour sont assurés par Cistec, qui accède aux infrastructures via un VPN.

Dans un courriel adressé aux clients dont «Inside IT» a eu connaissance, le fournisseur a donc recommandé, après l'attaque, de fermer temporairement cet accès VPN.

Cette configuration comporte un risque élevé, explique une source. Si Cistec est compromis et que les identifiants VPN sont exposés, les hôpitaux deviennent à leur tour des cibles potentielles. Par chance, les pirates ne semblent pas avoir tenté de chiffrer les systèmes hospitaliers.

Cependant, on ne peut pas exclure à 100% que les pirates se soient introduits dans les systèmes informatiques des hôpitaux. En effet, on ne peut être certain qu'un accès qui semble légitime l'ait effectivement été.

La reconstruction se déroule comme prévu

Interrogé à ce sujet, Cistec déclare avoir mis en place le nouvel environnement système «en étroite collaboration avec des spécialistes externes, conformément aux normes de sécurité les plus récentes». Les exigences des clients en matière de sécurité ont également été prises en compte, précise Cistec, sans donner plus de détails.

Cistec a reconstruit son environnement système interne, poursuit l'entreprise. La reconstruction se déroule comme prévu et est bien avancée. En conséquence, l'entreprise a pu reprendre en grande partie ses activités habituelles.